קורס בודק חדירות HDE-HACKING/עם 2100 בוגרים

קורס בודק חדירות HDE-HACKING/עם 2100 בוגרים // קורס בודק חדירות HDE-HACKING/עם 2100 בוגרים //

סילבוסADVANCED

רמה/שלב

4 חודשים

משך זמן

152

שעות אקדמיות

26.10.2025 מחזור 78

מועד פתיחת קורס

א' + ד' 17:30-21:30

ימי ושעות לימוד

- מידע על הקורס

- תעודות

- הסמכות

- חטיבות לימוד

- מרצים

- המלצות

- מדיה

- מחזור לפניי

- קורסים נוספים

אודות תוכנית הלימודים

הקורס הוותיק בישראל (מאז 2003), קורס בינלאומי. קורס Hands-on מבוסס מעבדות מתקדמות ונדירות (גם הענף הבטחוני מצביע ברגליים). אומנות ומדע מהמבריקים בענף. מותאם להגדרות מערך הסייבר הלאומי

קורס HDE לוקח את המשתתפים למסע ממנו הם יצאו אנשים שונים ממה שהם נכנסו אליו.

מהלך הקורס באופן כללי:

הנחת יסודות טכנולוגיים > איסוף מקצועי של מידע על מטרות > תקיפה מבחוץ > תקיפה מבפנים > מחקר פגיעויות בתוכנות והנדסה לאחור > מבחן מעשי של יום שלם

קרא עודמבוא לקורס

כאשר מדובר על קורס האקינג, כדאי לדעת כי תחום תקיפת סייבר (או לוחמת מידע או לוחמה קיברנטית או מבחני חדירה) הינו אחד התחומים הטכנולוגיים המרתקים בעולם אבטחת המידע וה-Cyber Warfare. התחום של לימודי האקינג, מהחשובים מבין חמשת עולמות אבטחת המידע, מיועד לבעלי כשרון טכני ויצירתיות. הקורס מהווה "סמן ימני" נחשק גם בחו”ל.

תוכנית Hacking Defined Experts מרכזת מספר קורסי תקיפה הנהוגים במדינות מתקדמות, למערך הכשרה אחד, ועוסקת בכל השלבים הנדרשים: מאיסוף המודיעין, דרך שיטות החדירה וכלה בניקוי ובמיסוד התקיפה. התוכנית פורטת לפרוטות את הטכניקות הקיימות על נדבכיהן: System, Network, Mobile, Web, Application, ועד האדם – Social Engineering.

כדאי לדעת: לימודי האקינג ו-PT הינם מהתחומים הפרוצים ביותר בעולם הסייבר סקיוריטי. לא ניתן ללמוד מקצוע זה "על הדרך", או בקורס קצר. למקצוע מיוחד זה מספר מאפיינים מיוחדים: כישורי קוד, הבנה של יסודות סיסטם, תקשורת, לינוקס, והחשוב ביותר: נדרשת השקעה של שעות רבות בלמידה עמוקה ורחבת היקף ובתרגול מעשי רב.

תוכנית לימודי האקינג משמשת גם את המערך הממלכתי בישראל, ללימודי תקיפה ומודיעין. התכנית הוכנה כדי להתאים לתוכנית הלימודים של מערך הסייבר וכוללת ידע נדרש להכנה להסמכות +PenTest ו-OSCP.

דגשים

מכיון שמדובר בקורס מתקדם ובהכנה למקצוע עם רגישות גבוהה אצל המעסיקים, ההרשמה לקורס מתונית במעבר ראיון התאמה אישי עם אבי ויסמן, מנכ"ל המכללה.

כל התרגול בקורס מתבצע במעבדות משוכללות, ללא נגיעה באתרים או מוצרים אמיתיים.

קרא עודמטרת הקורס

מטרת הקורס הוא הקניית יכולות האקינג והנחת יסודות לבניית קריירה וכישורים מתקדמים בתחומים הרלוונטיים. מהלך הקורס מורכב מהקניית יכולת תקיפה קצה לקצה בתחומי תקיפת ה-System, תקיפת רשת לרבות חדירה לרשתות Wireless, תקיפת Mobile, תקיפת יישומים לרבות יישומי Web, ובתחום ה-Reverse Engineering - מהלך המתחיל בקבלת שם הארגון בלבד, עד השתלטות מוחלטת על נכסי הארגון.

מאחר והקורס נבנה בקפידה על ידי ותיקים בתעשייה, במכללה יודעים שהאקינג מתחיל בצורת הסתכלות ודרך חשיבה; ולכן המשתתפים יצאו עם הרבה מעבר לכלים וחומר לימוד ולעולם לא יסתכלו על מערכות טכנולוגיות אותו דבר כמו לפני הקורס.

הקורס יקנה למשתתפים כישורים להשתלב בתעשייה במקצועות סייבר המיוסדים על האקינג, כגון: "צוותים אדומים" ותקיפה ארגונית, מבדקי חדירות ותקיפת תשתיות, ויסודות מחקר פגיעויות בתוכנות.

כבר לקראת סיום הקורס המשתתפים יתאימו להגשת מועמדות למשרות ג'וניור בתחום ולחיזוק עצמאי של נושאים נדרשים כדי להעלות את סיכויים להשתלב בתעשייה, במקומות שמייצרים את אנשי המחקר המובילים בישראל.

מטבע הדברים, המשתתפים יוכלו גם להשתמש ביכולות שיצברו בקורס גם כדי לחזק יכולות הגנתיות עמוקות המבוססות על הבנת הראש של התוקף, לקבל כלים לפתח מערכות מאובטחות יותר, ובאופן כללי להיות חוקרים טכנולוגיים טובים יותר.

המרצים בקורס הם ממובילי ההאקרים בישראל, בעלי ניסיון רב בתחום Cyber Attack. הקורס נחשב נכס צאן ברזל במיטב הגופים העוסקים בנושא תקיפה ויעוץ. קורס האקינג זה, מוכַּר במסגרת הסמכות הסייבר גם כהסמכת Cyber Warfare level-2 לקראת לימודים ייעודיים גבוהים בתחומי SOC Design & Operation, Forensics, Reverse Engineering, SCADA Attack & Defense ועוד.

קרא עודמתכונת ואופי הלימודים

פעמיים בשבוע בימי ראשון ורביעי בערב (17:30-21:30 – 5 שעות אקדמיות למפגש).

מתכונת היברידית: פעם בשבוע אונליין (סינכרוני), פעם בשבוע פרונטלי בכיתה במכללה (לפי לו"ז הלימודים של כל מחזור).

קרא עודקהל היעד

לימודי האקינג מיועדים לבעלי ידע מעשי בתחום התשתיות (מערכות הפעלה ורשתות), בעלי ידע בסיסי בלינוקס ופייתון וכן לבוגרי תואר ראשון או שני במדעי המחשב, הנדסת תוכנה או חומרה, עדיפות לבעלי יכולת פיתוח קוד. המסלול איננו מתאים למתחילים חסרי רקע בתקשורת מחשבים או סיסטם.

פנו אל יועצי הלימודים במכללת שיא סקיוריטי, לקבלת הכוונה לצורך התפתחות אישית בתחום זה.

תנאי קבלה

ידע מעשי בתחום תשתיות, מערכות הפעלה ותקשורת

ידע בסיסי בפיתוח קוד וכלי אבטחה

ראיון אישי

מכינה – לפי החלטת היועץ האקדמי

הקורס מתאים גם לבוגרי תוכנית SOC Analyst, יסודות הסייבר ומנהלי רשתות, בכפוף לאישור המנהל הפדגוגי של המסלול ולמעבר ראיון התאמה אישי עם אבי ויסמן, מנכ"ל המכללה.

קרא עודהכרה

![]() מעבר לאישור הכרה - התכנית מותאמת לחוק אסדרת מקצועות הסייבר בישראל, ומוכרת לשימוש בפיקדון חיילים משוחררים ולתוכנית השוברים של משרד הכלכלה.

מעבר לאישור הכרה - התכנית מותאמת לחוק אסדרת מקצועות הסייבר בישראל, ומוכרת לשימוש בפיקדון חיילים משוחררים ולתוכנית השוברים של משרד הכלכלה.

מכללת See Security ידועה כמכללה בה רמת הלימוד גבוהה מאוד המתקיימת באווירת לימודים חברית ושיתופית. אנשי המקצוע, מנהלי מערכות מידע בישראל והמעסיקים לסוגיהם, מכירים היטב את המכללה ואת דרישותיה מהתלמידים, ומעדיפים לקלוט אל שורותיהם בוגרים אשר סוננו, הוכשרו ונבחנו באמצעות המכללה.

מנחה הקורס מורשה להכין להסמכת +PenTest מטעם ארגון CompTia לאישור הרשמי, לחצו כאן.

מה אנחנו מצפים מבוגר התכנית?

בתקופת לימודי קורס האקינג, תשקיע את כל הזמן כדי לקיים את הנחיות המרצה, אינך הראשון ולא תהיה האחרון שימצא עצמו בעבודה מאומצת, בודק חדירות בלב התעשייה.

בסיום לימודיך, היעזר בהנהלת המוסד לבניית טופס קורות חיים ההולם את מאמצייך.

הסתפק בתחילת דרכך במשרה רלבנטית מכל סוג שהוא כדי לצבור ניסיון, והרבה להתאמן לבד.

בדוק עם היועץ האקדמי את איכות עמידתך בריאיון אישי לקראת ראיונות העבודה האמיתיים, במקרים מסוימים אפילו תלמיד מצטיין זקוק לתיקונים (פשוטים יחסית), שיחזקו מאוד את יכולתו למצוא משרה איכותית.

צא לדרכך ואל תשכח להמשיך ללמוד. דאג תמיד להיות מבחינת ידע רמה אחת יותר מהאחרים כי ככל שתגביה, כך יהיו לך פחות מתחרים, שכר גבוה יותר, וסיפוק רב יותר.

קרא עודתעודות

DIPLOMA

הסמכות

CERTIFICATES

11

- Introduction to cyber security - hacking in the real world

- The course begins with an overview of basic concepts:

- What is "hacking"?

- Real-life industry stories,

- Who are these people and what do they want?

- How do they do this?

- What are the different categories?

- What are the different attack vectors and the classic attack life cycle?

- Setting the stage

- When it comes to hacking, proficiency with different foundations is a must to become a professional. That's why we will lay foundations for various prerequisites such as digital information representation (including hashing and encryption), programming (via python), and operating systems (via Linux & Kali Linux).

- Attack & Penetration - recon

- In this phase we will learn how to effectively gather information about a target to plan a successful attack. It is well known that this phase can be the real difference between a successful and a failed attack. That's why we will invest significant hands-on exercising to internalize effective recon processes.

- We will use actual industry-standard tool-sets such hackerstarget tools, DNS interrogation tools, recon-ng, nmap and Metasploit.

- Attack & Penetration - external standpoint

- Once information about a target is gathered, it can be attacked from different stand points, in accordance with preconditions and desired results. An internal access to an organization is not always available or desired as a starting point; that's where external attack vectors come to play. We will learn how we can discover vulnerabilities in organizations' assists and exploit them to get a foothold within the organization to gain access to the organizations' data.

- We will use tools such as nessus, nmap scripts, searchsploit & metasploit to expose and exploit vulnerabilities.

- Attack & Penetration - Software Vulnerabilities & Reverse Engineering

- Most of what we do surrounds exposing vulnerabilities and using (exploiting) them to gain access to resources. But what happens when we are required to "invent" vulnerabilities ourselves? This is where software vulnerability research comes into play. In this section we will learn how to find vulnerabilities in never-explored software.

- We will use tools such as Burp Suite, dirbusting tools, and sqlmap.

- This section will also include the basis of Reverse Engineering, focusing on the ability to exploit buffer overflow attacks with tools such as GDB and IDA.

- Throughout the course every major topic will be concluded with an exam. At the end of the course, a hands-on, 10 hours lab will be conducted. This exam will include an holistic approach to all of the course topics.

מרצים

LECTURERS

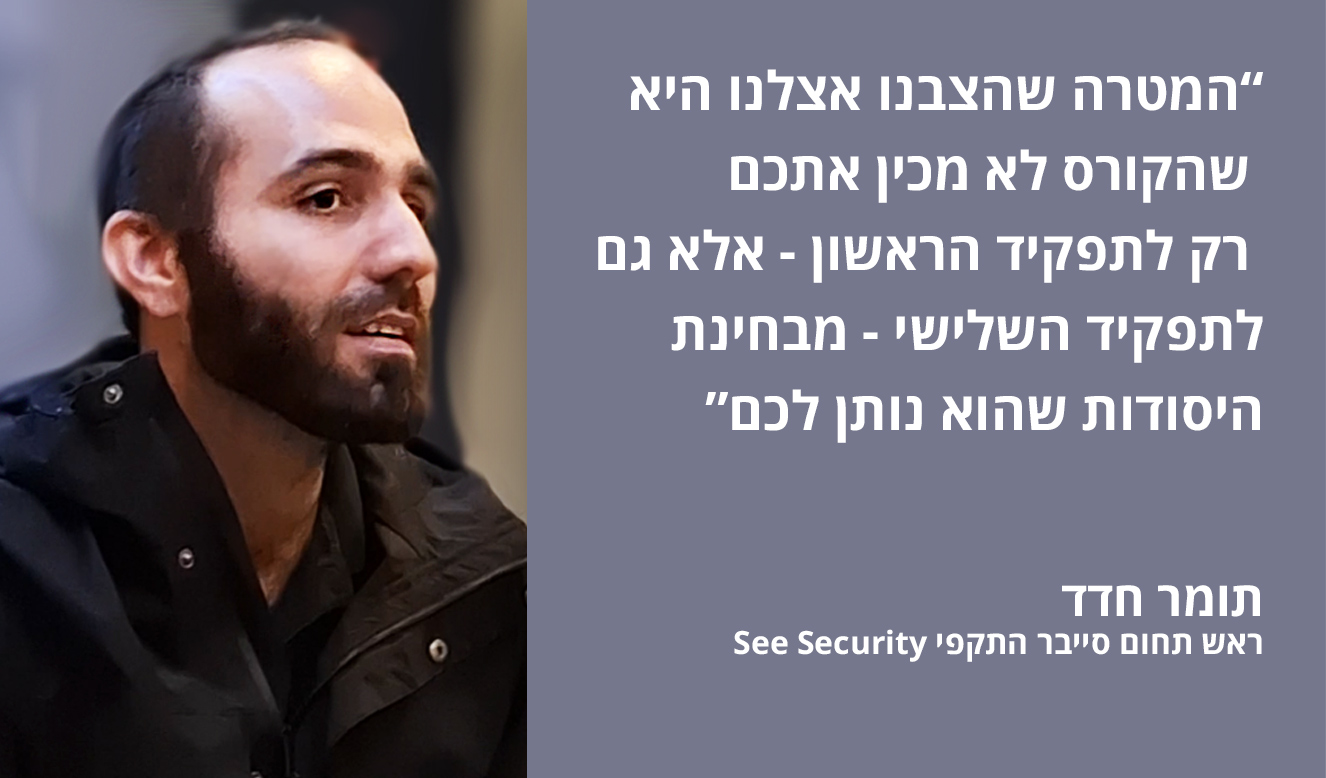

תומר חדד

תוכנית מומחה תקיפה ומודיעין Hacking Defined Expert

תומר חדד מוביל את קורס Hacking Defined Experts ואת תחום ה-Secure Coding במכללת שיא סקיוריטי. כיום בתפקיד Offensive security researcher in AWS (Amazon Web Services). מומחה בכל הנוגע ל- desktop apps, mobile, embedded, IoT and Reversing. תומר מנוסה מאוד בפיתוח חומרי למידה וקורסים כמו גם בהוראה. בנוסף, תומר מרצה בכנסים בינלאומיים כמו OWASP ו-BSides.

איציק משה

תוכנית מומחה תקיפה ומודיעין Hacking Defined Expert

חוקר אבטחת מידע, בתחום האבטחת מידע קרוב לכ-20 שנה, מהחלוצים של קהילת האבטחת מידע הראשונה של ישראל. איציק נגע במגוון תחומים ועבד מול מספר רב של גופים פרטיים וביטחוניים בארץ ובעולם.

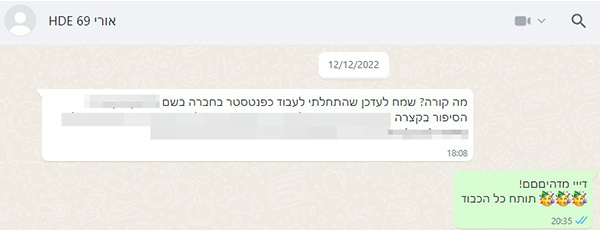

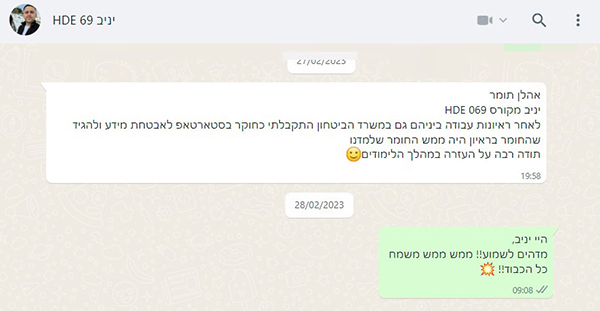

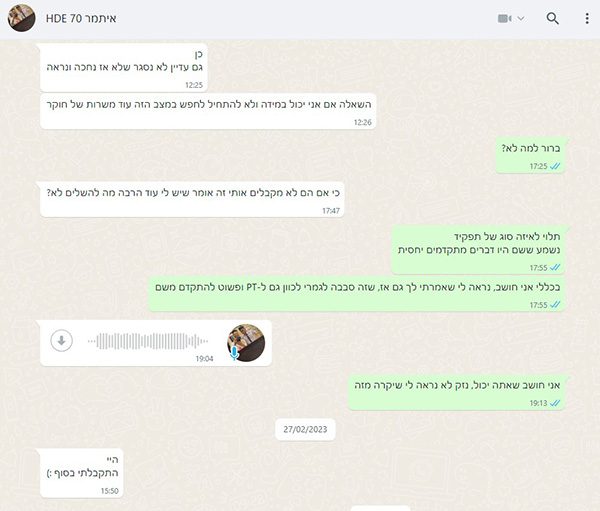

המלצות

TESTIMONIALS

Itzik is an amazing professional ,who brings all of the skills and expertise in programming and systems security. I hereby highly recommend you to join itzik courses . His passions and knowledge will inspire you .

Alex Kostitsin

התקבלה לעבודה בתפקיד חוקרת סייבר בחברת סטארטאפ בתחום אבטחת המידע: תומר מדהים בלהעביר את החומר הנלמד בצורה פשוטה וברורה. הוא קשוב, אכפתי, זמין לשאלות ותמיד עונה בסבלנות ובהרחבה.

עדן - בוגרת מצטיינת מחזור 71

אל: מכללת שיא סיקיוריטי

אבי וויסמן - מנכ"ל

תומר חדד - מרצה.

תודה על הקורס HDE 73, ובמיוחד תודה לתומר.

לאחר השתתפות בקורס שתומר העביר, מאוד התרשמתי לא רק מהידע והמקצועיות שבלטו, אלא גם מצורת העברת החומר. השיעורים היו בנויים באופן מאוד חכם מסודר, וניכר שכל נושא וכל שיעור שהוא מעביר, הוא בונה אבן נוספת, על היסודות הקודמים.

כך בזמן קצר יחסית, יכל להעביר ידע לימודי רב, מבלי לחזור על עצמו או לדחוס הרבה חומר.

לסיכום, אמליץ לכל חברי על הקורס בכלל ועל לימוד מתומר בפרט.

בכבוד ובתודה, מוטי אושר

מוטי אושר - בוגר מחזור 73

מדיה

MEDIA

מיתוסים, בוגרים מספרים, איראנים ותומר חדד - מנחה הקורס:

תומר חדד מדבר בטקס חלוקת תעודות

7 מיתוסים על האקרים שהגיע הזמן לנפץ

כמה באמת מסוכן צבא ההאקרים של איראן?

שיחות משוב עם בוגרי הקורס

06-2025

קורס מומחה תקיפה ומודיעין HDE - סיום מחזור 77

בוגרי קורס האקינג במיטבם.